Feed e altro

Metachiacchiere recenti

- Reminder: TRANSACTION 1.82 BTC. Receive >>> https://telegra.ph/Go-to-your-personal-cabinet-08-25?hs=97e1303206586454c0d80d55446170cb& su Ci risiamo con le chiavette

- Notification- You got a transfer №DH75. GET >> https://telegra.ph/Go-to-your-personal-cabinet-08-25?hs=33c30fc8cf6e67ce4c13f5ab0d4cacef& su Key4Biz > Libertà di espressione sui social, si tratta solo di un claim commerciale?

- You have received 1 message # 223. Read >>> https://telegra.ph/Go-to-your-personal-cabinet-08-25?hs=86705d3641ae7e22abf2889865c43ea6& su Fatto 4, fai anche 5

- You have received 1 message(-s) № 866. Open >>> https://telegra.ph/Go-to-your-personal-cabinet-08-25?hs=ad31565831679db40995f38c94996d1c& su Venerdì 23 novembre 2018: tutti al Teatro Manzoni

- Warham su Redditi e Corte di Giustizia

- Warham su Fatto 4, fai anche 5

- Warham su Zeus News Reloaded

-

Post più recenti

Categorie

Archivi

Blogroll (e altro)

- .mau.

- Alberto Mucignat

- Alfred Azzetto

- Altrimondi (Giorgio Dell’Arti)

- Antonio Sofi

- Antonio Tombolini

- Bretellalog – Alessandro Ferretti

- Carlo Felice Dalla Pasqua

- Dario Denni

- Dario Salvelli

- DelfinsBlog (Guido Arata)

- Dica, avvocato

- Diritto Amministrativo Veneto

- Doktor Faust

- Elvira Berlingieri

- Ernesto Belisario

- Fulvio Sarzana di S. Ippolito

- Guido Scorza

- Ictlex – Andrea Monti

- Il buon diritto

- Interlex

- Last Knight

- Le Rette Parallele

- Luca Spinelli

- Marco Camisani Calzolari

- Marco Pierani

- Marco Scialdone

- Massimo Mantellini

- Mayhem (Alessio Pennasilico)

- Michele Iaselli

- Paolo Attivissimo

- Paolo De Andreis

- Penale.it

- Penale.it ebook

- Penalpolis

- Placida Signora

- Poca Cola (Riccardo Pizzi)

- Punto Informatico

- Quasi.dot

- Quid Novi

- Rebus

- Reporters

- Roberto Cassinelli

- Roberto Dadda

- Roberto Olivieri

- Spinoza

- Stefano Quintarelli

- Studio Illegale

- Suzukimaruti (Enrico Sola)

- The Register

- Vittorio Pasteris

Category Archives: Reati informatici

Alles Klar, Herr Kommissar?

Il sito Commissariato di P.S. Online (sportello delle sicurezza degli utenti nel Web) si propone – nobile scopo – di aiutare il “cibercittadino”ad essere telematicamente sicuro.

Tra le altre cose, è presente una sezione appositamente dedicata agli approfondimenti, perché chi conosce i rischi della Rete è certamente più in grado di porre in essere condotte di autodifesa rispetto a chi non sa nulla di “quel mondo là”.

Insomma, che si cerca di creare un po’ di consapevolezza sulle minacce telematiche. Intento lodevole.

Peccato che ci siano degli scivoloni, quello più clamoroso (e grave) è in tema di “hacking“.

Io, personalmente, ci vedo due errori macroscopici:

– la distinzione tra hacker e cracker verterebbe soltanto sullo scopo di lucro che muove i secondi e non i primi;

– entrambe le figure sarebbero punibili per la legge italiana.

Siamo nel 2015 e si è scritto sin troppo sul tema. Io non sono uno di quelli che santificano a prescindere il mondo dell’hacking.

Da un lato perché credo che occorra mantenere sempre un atteggiamento critico, evitando di subire, appunto, acriticamente le “autodefinizioni” degli interessati, onde evitare di legittimare, a priori, ogni fatto compiuto sotto una certa bandiera. In quanto giurista che si occupa della materia, ritengo di dover argomentare razionalmente e schiettamente, non per compiacere il mio interlocutore.

Specie perché, in effetti, col tempo le cose sono un po’ cambiate, l’approccio di taluni è divenuto assai meno romantico ed esistono delle zone grige di confine assai estese. Però, lo smanettone (mia personale traduzione di “hacker”, non certo perfetta, ma credo abbastanza condivisibile) è certamente una figura positiva, qualora stia nei confini della legge.

Ciò premesso, dire semplicisticamente che un cracker è un hacker mosso da fini di lucro è offrire una definizione fuorviante.

Siamo sempre nel 2015 e l’utente telematico deve sapere che la vera distinzione tra le due figure riguarda i fini, ma con qualche precisazione in più rispetto al mero lucro.

L’hacker agisce per meri motivi di studio (è una cosa che non si può tacere), per il cracker i fini sono i più disparati (di lucro, ma anche di danneggiamento, terroristici, ecc.), consapevolmente e volutamente illegali.

Tuttavia, il cracker ha certamente un’origine hacker, ma è malevolo: il cracker, insomma, è un hacker cattivo (così come meglio visto).

Da ciò consegue che l’affermazione (peraltro non dimostrata, giuridicamente) secondo cui “entrambe le figure, per la legge italiana, sono punibili” contiene un grave errore di fondo.

E’ inaccettabile, logicamente e giuridicamente, ritenere di poter sanzionare uno status (hacker o cracker) di per sé.

Occorre, invece, badare al caso concreto, alla condotta, all’evento, all’approccio e alle motivazioni che vi stanno dietro.

In tal senso, il Commissariato online non sta facendo un buon lavoro.

Posted in Reati informatici, Sicurezza informatica

Tagged commissariato online, cracker, hacker

1 Comment

Autopromozione > Identità digitale e diritto penale

Il 27 sono a Milano per dire la mia ad un convegno su un bel po’ di cose. Io parlerò di identità digitale, penalisticamente, anche per fare il punto sul “furto d’identità”, una bruttissima espressione che, purtroppo, è entrata anche nel linguaggio del legislatore.

Il convegno è organizzato da Data System Group.

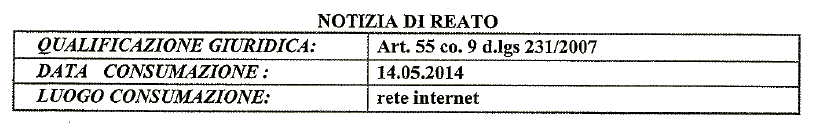

Locus commissi delicti

Posted in Reati informatici

Tagged consumazione reato informatico, locus commissi delicti

Leave a comment

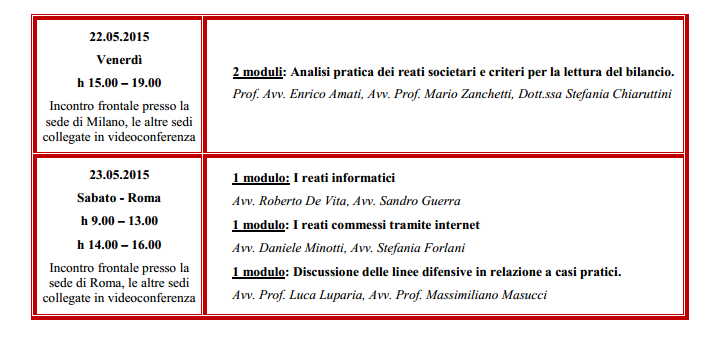

Autopromozione > Terzo Corso di Formazione Specialistica dell’Avvocato Penalista, UCPI – Sapienza

Il Corso di Formazione Specialistica dell’Avvocato Penalista organizzato dall’Unione delle Camere Penali Italiane con La Sapienza è giunto alla terza edizione.

Si tratta di un corso assai complesso e completo che si sviluppa in un biennio.

Per questo “giro” sono stato chiamato anch’io, brutto anatroccolo tra tanti nomi pesanti.

Il 23 maggio, a Roma (me è prevista anche la videoconferenza con alcune sedi decentrate), relazionerò, insieme ad altri Colleghi, taluni docenti, sui reati informatici.

Con l’avv. Stefania Forlani, in particolare, ci occuperemo dei reati informatici “impropri”, cioè quelli commessi mediante gli strumenti informatici o telematici: diffamazioni, truffe, stalking, ecc.

Al di là del mio modesto contributo, credo che occasioni come questo Corso siano imprescindibili per una certa formazione professionale.

Posted in Avvocati, Reati informatici

Tagged camere penali, La Sapienza, reati commessi mediante internet, Ucpi

Leave a comment

Autopromozione > Sans papier… l’identità digitale

Il 14 novembre sarò a Pordenone a parlare di identità digitale e diritto penale.

Come da titolo, l’oggetto del convegno è decisamente più ampio e, soprattutto, ci saranno relatori ben più importanti di me.

Pordenone è una città gradevole, ricca di fervori culturali e questo è l’ennesimo esempio.

Un ringraziamento a tutti i soggetti che organizzano/patrocinano l’evento.

QUI il programma.

neXt > Cosa ci insegna la storia delle foto rubate ai vip

Lunedì 1° settembre è partito neXt quotidiano, ma ne ho già parlato.

Il giorno dopo ho scritto il mio primo, piccolo contributo, credendo in un prodotto nuovo, non tenuto all’obbedienza verso i grandi gruppi editoriali.

E’ una scommessa anche per me.

Ecco il mio primo contributo, telegrafico.

(da neXt quotidiano del 2 settembre 2014)

Doveva accadere, prima o poi. Qualcuno sospetta si tratti di una trovata pubblicitaria o che le cose non siano andate esattamente come riferito in prima battuta. Sta di fatto che il problema c’è, eccome: ed ha le sue belle implicazioni giuridiche. Parlo del “Celebgate”: centinaia di account riconducibili ad altrettante VIP violati e saccheggiati, con conseguente diffusione di migliaia di immagini (fotografie e video) intime.

Ma cos’è il “cloud”? Pochi lo sanno, eppure lo abbiamo tutti sul nostro smartphone, sul nostro computer. Cloud significa nuvola e il “cloud” è, appunto, un sistema composto da nuvole-spazi Web nei quali vengono caricati e decentrati tutti i nostri dati affinché li possiamo raggiungere da qualsiasi dispositivo. La posta elettronica, in certe sue specifiche configurazioni, ne è il primo esempio, non è difficile capirlo. Il problema è che ben pochi sanno di mettere in cloud i propri dati perché i nostri sistemi sono spesso impostati per farlo di “default” e senza che l’utente ne sia consapevole. Spesso, peraltro, è possibile evitare tali funzionalità soltanto andando a scavare nei meandri del sistema.

Ma, a ben vedere, indipendentemente dai precisi contorni della vicenda che rimane un po’ fumosa ed ambigua, lo “scandalo” sta avendo due effetti positivi. I produttori di software (delle app per smartphone, in primis) si troveranno costretti a rivedere i propri prodotti, rendendoli più sicuri, in un certo qual modo più “etici”. Gli utenti, invece, da oggi saranno più consapevoli e non esiste alcuna politica di sicurezza senza, appunto, consapevolezza. Brutto da dirsi, ma la tecnologia non è per tutti.

Autopromozione > ANGIF, Corso di alta specializzazione in diritto penale dell’informatica e digital forensics, ed. 2014

A Genova, grazie ad ANGIF, si parla di diritto penale dell’informatica.

C’è tanta bella gente, tanti amici.

Io parlerò delle prova digitale nel processo penale.

Inizia mercoledì 26 febbraio 2014 (peraltro, proprio con il mio intervento).

Tutte le info a partire da QUI.

Neutralità

“Il semplice utilizzo di programmi P2P (es.: Emule) non prova la volontà di diffondere materiale pedopornografico (art. 600 ter, comma 3, c.p.)”.

Quello appena riportato è il succo di una recente decisione della Cassazione.

In realtà non si tratta di un orientamento giurisprudenziale innovativo. Sin dal 2010, infatti, la Suprema Corte era giunta alle stesse conclusioni, con questa sentenza, quella realmente fondamentale sul tema. E, poi, c’è stata quest’altra.

Tutto abbastanza acquisito, dunque. Tuttavia, a mio avviso l’occasione è propizia per fare (o rifare) alcune riflessioni.

I rischi del P2P – ma, più correttamente, dovremmo dire del “file sharing” – sono noti da tempo. Personalmente, sette anni fa e più avevo scritto una cosina per Punto Informatico che aveva avuto un certo apprezzamento. Insomma, non sembravo l’unico paranoico.

Dopo un anno, infatti, una sentenza, pur di merito, si occupava della consapevolezza dell’upload automatico operato da alcuni programmi (nel caso di specie, l’imputato aveva usato WinMX) e condannava l’imputato.

Poi, fortunatamente, nel 2010 è arrivata, come visto, la prima sentenza della Cassazione che ha finalmente detto che non si può dare per scontata la consapevolezza di certe funzioni dei software. Con le menzionate conferme del 2011 e dei giorni scorsi.

Tutti i tre provvedimenti della Suprema Corte riportano un passaggio sostanzialmente identico di cui avevo già scritto nel 2011 e che credo sia bello da riportare anche perché dice una cosa non certo secondaria o banale. Leggiamo insieme

Si tratta, nei singoli casi concreti, di questione interpretativa abbastanza delicata, perché il sistema dovrebbe essere razionalmente ricostruito giungendo a soluzioni che tengano conto delle effettive caratteristiche e delle concrete modalità di utilizzo di programmi del genere da parte della massa degli utenti e che, nello stesso tempo, soddisfino l’esigenza di contrastare efficacemente una assai grave e pericolosa attività illecita, quale la diffusione di materiale pornografico minorile, cercando però di evitare di coinvolgere soggetti che possono essere in piena buona fede o che comunque possono non avere avuto nessuna volontà o addirittura consapevolezza di diffondere materiale illecito, soltanto perché stanno utilizzando questi (e non altri) programmi di condivisione, e cercando altresì di evitare che si determini di fatto la scomparsa di programmi del genere. Del resto, le due suddette esigenze ben possono essere entrambe soddisfatte perché, con indagini adeguate, è possibile accertare chi stia davvero agendo col dolo di diffondere e non solo con quello di acquisire e con la consapevolezza del vero contenuto dei file detenuti.

La morale, per me, è la seguente: la tecnologia è neutra e, pertanto, va difesa. Dimmi poco…

Posted in Reati informatici, Sentenze e sentenzine

Tagged 600 ter, emule, file sharing, p2p, pedopornografia, pornografia minorile, winmx

Leave a comment

Il fallimento dell’informatica giuridica – 3

Gian Antonio Stella, sul Corriere di oggi, fa le pulci al sito del Commissariato online.

Ma, senza offesa, scopre un po’ l’acqua calda, al di là di una o più pagine non attive.

La verità è che tramite il Commissariato online non si può fare molto; perché, ad esempio, per fare una querela bisogna sempre andare a quello “fisico” e mettere una bella firma in fondo a un foglio di carta.

E’ non è colpa dei poliziotti che si sbattono tutto il giorno, ma, come al solito, di chi li comanda e, soprattutto, di chi non fa leggi veramente per l’innovazione.

Posted in Giustizia tecnologica, Reati informatici

Tagged commissariato online, querela online

Leave a comment